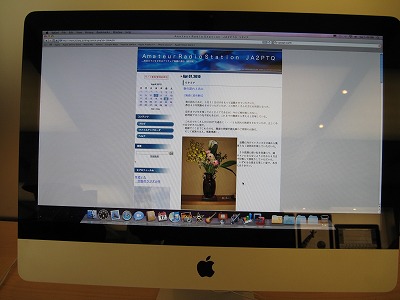

「不審ファイル削除」&「Access_log解析」

【運用再開後の遡及記事です。】

【追記 12月12日「Movable Type 7 r.5004」へアップデートしました。】

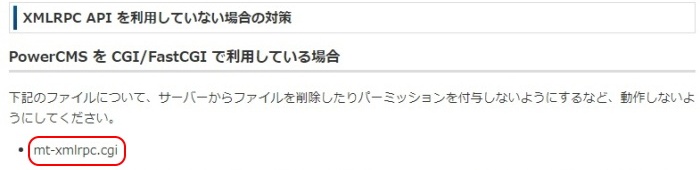

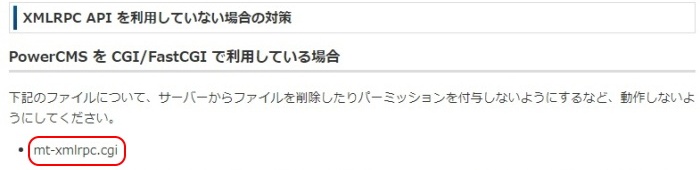

そもそも外部投稿ツール等は使用していないので、脆弱性の根源となっている「mt-xmlrpc.cgi」を即座に削除します。

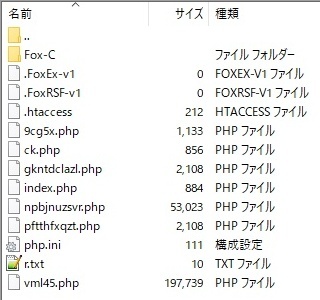

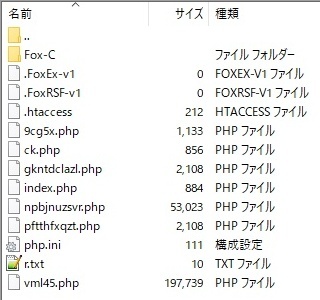

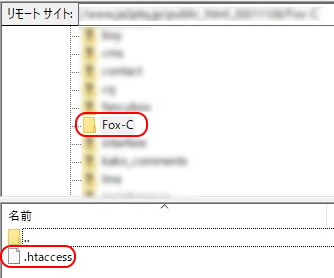

公開ディレクトリ上の見慣れないファイルを集めました。

いずれも改ざんによる不審ファイルだと思われますので、躊躇なく削除。

サブディレクトリ内の膨大なファイルを目視で確認しましたが、本当に疲れました。(汗)

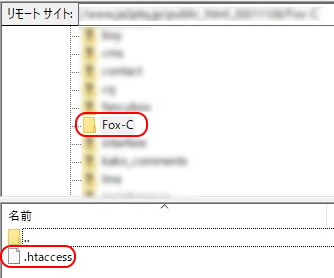

「Fox-C」ディレクトリだけはユーザー権限で削除できなかったので、サーバー管理者に依頼して削除していただきました。

2日間にわたる必死の作業で、どうにかCMS運用再開にこぎつけました。(ヤレヤレ)

その後、これまでの作業記録を整理して、遡及記事を書くのにもかなり時間が掛かりましたが。・・・(苦)

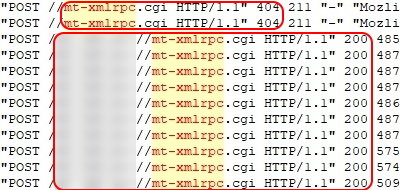

脆弱性に関する知識は何もありませんが、過去1年分のアクセスログが残っているので悪意のあるアクセスの足跡を追ってみます。

先ずは、1日単位で圧縮されたgzファイルを一つずつ解凍し、1年分の記録をエディターに展開していきます。

膨大なアクセス記録を目視で確認するのは困難なことなので、キーワード検索で探っていきました。

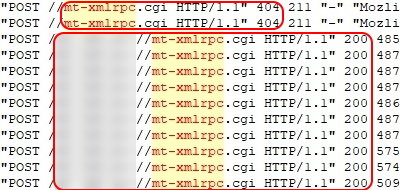

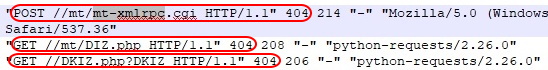

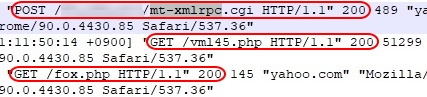

代表的な攻撃例を挙げてみます。

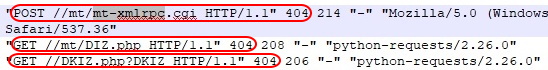

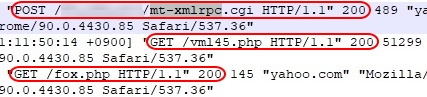

11月10日、最初の「xmlrpc.cgi」へのアタック。

11月14日、「DIZ.php」「DKIZ.php」リクエスト。

11月22日、「vm145.php」「fox.php」アクセス。

CMSを運用して8年間、数多くのセキュリティアップデートがありましたが、いずれも他人事でした。(major upgradeはしています)

ところが今回ばかりは、自分のウェブサイトが改ざんされるという事態に、年老いた田舎のラジオ少年は大ピンチでした。(汗汗)

Movable Typeは商用利用されているので、きちんとした会社では迅速なセキュリティアップデートと共に、被害の経緯・対処結果・今後の方針などをきちんと公開されています。

今回は個人のサイトなので、この程度で収束宣言させていただきますが、目に見えないところで攻撃の踏み台にされていたかもしれません。

年老いた田舎のラジオ少年の個人サイトが何とか復旧できたのは、サーバ管理者やネット情報のお陰です。(感謝感謝)

【運用再開後の遡及記事です。】

【追記 12月12日「Movable Type 7 r.5004」へアップデートしました。】

そもそも外部投稿ツール等は使用していないので、脆弱性の根源となっている「mt-xmlrpc.cgi」を即座に削除します。

公開ディレクトリ上の見慣れないファイルを集めました。

いずれも改ざんによる不審ファイルだと思われますので、躊躇なく削除。

サブディレクトリ内の膨大なファイルを目視で確認しましたが、本当に疲れました。(汗)

「Fox-C」ディレクトリだけはユーザー権限で削除できなかったので、サーバー管理者に依頼して削除していただきました。

2日間にわたる必死の作業で、どうにかCMS運用再開にこぎつけました。(ヤレヤレ)

その後、これまでの作業記録を整理して、遡及記事を書くのにもかなり時間が掛かりましたが。・・・(苦)

脆弱性に関する知識は何もありませんが、過去1年分のアクセスログが残っているので悪意のあるアクセスの足跡を追ってみます。

先ずは、1日単位で圧縮されたgzファイルを一つずつ解凍し、1年分の記録をエディターに展開していきます。

膨大なアクセス記録を目視で確認するのは困難なことなので、キーワード検索で探っていきました。

代表的な攻撃例を挙げてみます。

11月10日、最初の「xmlrpc.cgi」へのアタック。

11月14日、「DIZ.php」「DKIZ.php」リクエスト。

11月22日、「vm145.php」「fox.php」アクセス。

CMSを運用して8年間、数多くのセキュリティアップデートがありましたが、いずれも他人事でした。(major upgradeはしています)

ところが今回ばかりは、自分のウェブサイトが改ざんされるという事態に、年老いた田舎のラジオ少年は大ピンチでした。(汗汗)

Movable Typeは商用利用されているので、きちんとした会社では迅速なセキュリティアップデートと共に、被害の経緯・対処結果・今後の方針などをきちんと公開されています。

今回は個人のサイトなので、この程度で収束宣言させていただきますが、目に見えないところで攻撃の踏み台にされていたかもしれません。

年老いた田舎のラジオ少年の個人サイトが何とか復旧できたのは、サーバ管理者やネット情報のお陰です。(感謝感謝)

早くもセキュリティアップデートの追加リリースです。

【Movable Typeで2021/10/20にリリースしたセキュリティアップデートにおける「XMLRPC APIへのOSコマンドインジェクションの脆弱性への修正が不十分」であることがわかりました。

脆弱性への対策として「Movable Type 7 r.5005」をリリースします。】

ということで早速アップデートしましたが、どこまでもイタチゴッコが続くのですね。(汗)